“Đòn siêu tinh vi" của Mỹ và Israel nhằm vào Iran, không ngờ gây hậu quả toàn cầu

Đằng sau những sự cố bí ẩn tại “trái tim” của chương trình hạt nhân Iran là đòn tấn công tinh vi chưa từng có được cho là của Mỹ và Israel.

Tổng thống Iran Mahmoud Ahmadinejad trong chuyến thăm quan máy ly tâm tại cơ sở hạt nhân Natanz năm 2008. Ảnh: Office of the Presidency of the Islamic Republic of Iran

Tháng 1/2010, các thanh tra của Cơ quan Năng lượng Nguyên tử Quốc tế (IAEA) khi đến thăm nhà máy làm giàu uranium Natanz ở Iran đã nhận thấy các máy ly tâm dùng để làm giàu uranium bị hỏng với tốc độ chưa từng thấy.

Theo trang Wired, nguyên nhân hoàn toàn là một bí ẩn – cả đối với các kỹ thuật viên Iran đang thay thế thiết bị, lẫn với các thanh tra quốc tế đang quan sát.

Năm tháng sau, nguyên nhân dần được làm sáng tỏ từ một sự việc tưởng chừng không liên quan. Một công ty an ninh mạng ở Belarus được mời đến Iran để xử lý tình trạng nhiều máy tính bị treo và tự khởi động lại liên tục.

Lúc đầu, nguyên nhân của sự cố vẫn là một ẩn số — cho đến khi các nhà nghiên cứu phát hiện một mã độc hại trong một hệ thống và nhận ra họ vừa khám phá ra vũ khí kỹ thuật số đầu tiên trên thế giới.

Loại mã độc này chính là sâu Stuxnet. Theo trang NDTV, Cục Tình báo trung ương Mỹ (CIA) được cho là đã nhận được sự chấp thuận để khởi động một chiến dịch tấn công mạng nhằm vào hệ thống hạt nhân Iran. Chiến dịch này liên quan đến việc cấy trực tiếp phần mềm độc hại cực kỳ tinh vi (sâu Stuxnet) vào máy tính của Tehran ở nhà máy hạt nhân Natanz - trái tim của chương trình hạt nhân Iran.

Theo NDTV, sâu Stuxnet là kết quả của một chương trình phát triển kéo dài nhiều năm, với sự phối hợp giữa Mỹ và Israel, nhằm tạo ra một công cụ số có khả năng gây thiệt hại cho cơ sở hạ tầng đối phương. Đây cũng là tiền lệ đầu tiên cho hình thức “chiến tranh mạng” mang tính phá hoại, chứ không chỉ đơn thuần là do thám.

Stuxnet: Đòn siêu tinh vi

Stuxnet được thiết kế tinh vi, chỉ phá hoại nếu phát hiện thấy máy chủ điều khiển máy ly tâm Siemens với thông số giống như ở Iran. Ảnh: Threadpost

Stuxnet không phải là cái tên xa lạ trong hệ thống hạt nhân của Iran - loại mã độc này đã âm thầm gây ra nhiều trục trặc trong suốt nhiều năm.

Stuxnet được nghiên cứu và phát triển từ đầu những năm 2000, trong giai đoạn căng thẳng leo thang giữa Iran và các nước phương Tây về chương trình hạt nhân của Tehran.

Theo NDTV, chính quyền Tổng thống Mỹ Bush khi đó lo ngại khả năng Iran phát triển vũ khí hạt nhân, nên đã tìm kiếm các phương pháp “ngầm” để cản trở tiến trình này của Tehran. Do đó, chiến dịch bí mật mang mật danh “Olympic Games” (tạm dịch: Thế vận hội) ra đời. Sáng kiến này - với sự hợp tác chặt chẽ giữa CIA, Cơ quan An ninh Quốc gia Mỹ (NSA) và Cơ quan Tình báo Mossad của Israel - nhằm tạo ra một vũ khí kỹ thuật số siêu tinh vi có khả năng gây gián đoạn vật lý đối với năng lực làm giàu uranium hạt nhân của Iran, theo NDTV.

Theo Reuters, sâu Stuxnet bắt đầu được phát tán và xâm nhập vào các hệ thống máy tính Iran ít nhất từ năm 2007 – 2009, thông qua USB chứa mã độc.

Tuy nhiên, phiên bản đầu tiên của Stuxnet không phá hoại ngay, mà âm thầm dò quét hệ thống, thu thập thông tin, thăm dò cấu trúc phần mềm điều khiển và các quy trình kỹ thuật. Một số phiên bản khác chỉ gây trục trặc nhỏ, làm chậm hoặc khiến máy ly tâm vận hành sai lệch nhẹ – để thử nghiệm phản ứng của Iran, hoặc đánh lạc hướng.

Đáng chú ý, một phiên bản mới của sâu Stuxnet xuất hiện vào khoảng năm 2010, với mục tiêu được lập trình rất cụ thể: Gây hư hỏng nghiêm trọng cho các máy ly tâm tại cơ sở làm giàu uranium Natanz của Iran. Phiên bản mới sử dụng 4 lỗ hổng zero-day (lỗ hổng chưa từng được biết đến, chưa có bản vá) và dùng khóa mã hóa bị đánh cắp để 'giả mạo chữ ký số'. Nhờ đó, hệ thống máy tính Iran tưởng lệnh phá hoại là hợp lệ, cho phép sâu Stuxnet: Tự sao chép qua USB ngay cả khi không kết nối Internet; ra lệnh cho máy ly tâm tăng tốc vượt ngưỡng an toàn dẫn đến tự nổ; hiển thị thông số bình thường trên màn hình để che giấu sự cố.

Thiết kế của Stuxnet cho thấy một mức độ tinh vi chưa từng có trong lịch sử vũ khí mạng: Thay vì phá hủy dữ liệu hay đánh cắp thông tin, nó được lập trình để can thiệp vào hoạt động vật lý của thiết bị – một bước ngoặt trong tấn công mạng nhắm vào hạ tầng trọng yếu.

Mã độc lọt vào cơ sở hạt nhân Iran như thế nào?

Phòng thí nghiệm quốc gia Oak Ridge ở bang Tennessee, Mỹ. Ảnh: ORNL

Theo NDTV, Mỹ đã xây dựng một bản sao cơ sở hạt nhân Iran tại cơ sở thí nghiệm Oak Ridge ở bang Tennessee. Tại đây, họ nghiên cứu tỉ mỉ các máy ly tâm để tìm hiểu cách phá hoại chúng mà không bị phát hiện.

Hệ thống điều khiển tại cơ sở hạt nhân Iran được đặt trong mạng cô lập (air-gapped), không kết nối Internet để tránh nguy cơ tấn công từ bên ngoài. Vì vậy, Stuxnet phải được đưa vào thông qua một điệp viên nội gián sử dụng ổ USB.

Tác động đến chương trình hạt nhân Iran

Tác động của sâu Stuxnet đối với chương trình hạt nhân Iran là đáng kể nhưng không phải là thảm họa ngay lập tức. Đến năm 2009, Iran đã lắp đặt hơn 7.000 máy ly tâm tại Natanz, nhưng Stuxnet đã khiến khoảng 1.000 chiếc trong số đó bị hỏng. Những gián đoạn này buộc Iran phải tạm dừng hoạt động làm giàu uranium và thay thế thiết bị hư hỏng, khiến chương trình hạt nhân của họ bị trì hoãn từ vài tháng đến vài năm.

Chính phủ Iran, ban đầu không biết nguyên nhân gây ra sự cố máy ly tâm, cuối cùng đã nhận ra vụ xâm nhập mạng. Trong tuyên bố công khai, Iran giảm nhẹ tác động của Stuxnet, nhưng nội bộ Tehran đã thúc đẩy các khoản đầu tư đáng kể vào các biện pháp an ninh mạng và phát triển năng lực tấn công mạng.

Trong những năm tiếp theo, các vụ ám sát có chủ đích được cho là nhắm vào các nhà khoa học hạt nhân chủ chốt của Iran tiếp tục tàn phá chương trình hạt nhân của nước này. Các vụ đánh bom xe và các cuộc ám sát khác đã loại bỏ nhiều quan chức liên quan đến chương trình hạt nhân Iran, bao gồm cả giám đốc cơ sở Natanz.

Hậu quả trên toàn cầu

Theo NDTV, một điệp viên (Mỹ hoặc Israel) tại Natanz đã đưa phiên bản Stuxnet mới vào, và nó nhanh chóng lây lan khắp mạng lưới máy tính của cơ sở này. Tuy nhiên, bản chất hung hãn của nó dẫn đến hậu quả ngoài ý muốn: Mã độc lan ra ngoài cơ sở hạt nhân, lây nhiễm sang máy tính trên khắp Iran và cuối cùng là lan ra toàn cầu.

Cơ sở hạt nhân Natanz sử dụng mạng nội bộ, không liên kết Internet, vậy tại sao mã độc Stuxnet vẫn lây lan ra ngoài? Theo NDTV, Stuxnet tự sao chép vào bất kỳ USB nào cắm vào máy bị nhiễm. Các kỹ sư Iran có thể vô tình mang USB từ Natanz sang cơ sở khác có kết nối Internet. Từ đó, mã độc phát tán qua mạng toàn cầu.

Sâu Stuxnet không chỉ phá hoại máy ly tâm của Iran mà còn gây hệ lụy ngoài ý muốn khi lây lan ra nhiều nước trên thế giới. Ảnh minh họa: Etienne Cipriani

Stuxnet lây lan sang nhiều quốc gia khác, bao gồm Mỹ, Nga, Trung Quốc, Ấn Độ, Indonesia, Pakistan và nhiều nước châu Âu. Nó gây ảnh hưởng đến các hệ thống công nghiệp trên toàn thế giới. Tại Ấn Độ, một số cơ sở hạ tầng quan trọng được báo cáo là bị lây nhiễm, với số lượng lên tới 80.000 máy tính.

Theo NDTV, dù nhận ra sự lây lan không thể kiểm soát của Stuxnet, CIA vẫn quyết định tiếp tục chiến dịch với kỳ vọng Iran không phát hiện ra Stuxnet ở Natanz.

Nhưng kỳ vọng đó tan vỡ khi công ty an ninh mạng Symantec (Mỹ) phát hiện ra Stuxnet và công bố một báo cáo chi tiết về mã độc này. Từ đó, Iran nhanh chóng nhận ra quy mô của cuộc tấn công mạng và thực hiện các biện pháp bảo vệ chương trình hạt nhân của mình. Bất chấp những tổn thất do Stuxnet gây ra, Iran tuyên bố sẽ tiếp tục theo đuổi tham vọng hạt nhân.

Một trong những manh mối đầu tiên về sự tồn tại của Stuxnet xuất hiện vào tháng 6/2010 khi một công ty an ninh mạng Belarus tới Iran và phát hiện một phần mềm độc hại bất thường trên máy tính của Tehran. Khi các chuyên gia an ninh mạng từ khắp nơi trên thế giới bắt đầu phân tích mã nguồn, họ đã kinh ngạc trước sự phức tạp và mục đích của nó. Stuxnet chỉ phá hoại nếu phát hiện thấy máy chủ điều khiển máy ly tâm Siemens với thông số giống như ở Iran.

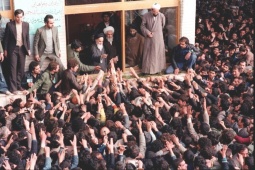

Khi hàng triệu người Iran đổ xuống đường đón giáo sĩ Ruhollah Khomeini trở về vào tháng 2/1979 sau quá trình sống lưu...

![Thế giới - [Podcast]: Mỹ thua Iran trong cuộc tập trận 250 triệu USD](https://cdn.24h.com.vn/upload/3-2025/images/2025-07-11/255x170/1752226955-243-thumbnail-width740height495_anh_cat_3_2.jpg)